BitLocker(ビットロッカー)とは?HDDやSSDを暗号化する方法や回復キーなどについてご紹介

BitLocker(ビットロッカー)とはHDDやSSD、USBメモリ、外付けHDDなどのデータを暗号化するWindowsの機能の一つです。

この記事では、BitLocker(ビットロッカー)とは?からHDDやSSDの暗号化、USBメモリなどの暗号化や回復キーの使い方などをご紹介します。

もくじ

- BitLocker(ビットロッカー)とは

- BitLocker(ビットロッカー)の安定性

- 「BitLocker To Go」でUSBメモリや外付けHDDなどの暗号化も可能

- BitLocker(ビットロッカー)が使用できるかの確認

- BitLocker(ビットロッカー)に対応しているWindows 10のエディション

- BitLocker(ビットロッカー)に対応しているCPU

- BitLocker(ビットロッカー)の暗号化手順

- BitLocker(ビットロッカー)で暗号化できているかの確認方法

- BitLocker(ビットロッカー)の機能の無効化(解除)方法

- BitLocker(ビットロッカー)の保護の中断

- 「BitLocker To Go」でのUSBメモリや外付けHDDなどの暗号化手順

- BitLocker To Goで暗号化できているかの確認方法

- USBメモリなどでの「BitLocker To Go」ロック解除の手順

- まとめ

BitLocker(ビットロッカー)とは

BitLocker(ビットロッカー)とは、Windows 10の起動用ドライブや固定ドライブであるHDDやSSD、USBメモリ、外付けHDDなどのデータを暗号化するセキュリティ機能となります。

例えばノートパソコンの盗難や紛失などの対策として、OSやBIOSをパスワードで保護し、不正ログインのリスクを軽減する方法があります。

ただし、HDDやSSDを直接保護できるわけではありません。

ノートパソコンからHDDやSSDが取り出されてしまって、他のパソコンでドライブに接続されてしまった場合にデータが読み取られてしまう可能性があります。

そのため、HDDやSSDのデータに対する高度なセキュリティ対策として、HDDやSSD自体の暗号化の必要性があるといえます。

Windows 10のエディションによりますが、HDDやSSDの暗号化機能として「BitLocker(ビットロッカー)」があります。

HDDやSSDのデータを暗号化することで、不正なアクセスを防止し、セキュリティ対策を高めることができます。

次の章からHDDやSSDストレージの暗号化のためのWindowsの機能「BitLocker(ビットロッカー)」の詳細と設定方法について紹介していきます。

BitLocker(ビットロッカー)の安定性

BitLocker(ビットロッカー)はWindowsの機能となるので「安定性」が高い暗号化の機能となります。

市販のHDDやSSD暗号化ツールも存在しますが、デメリットとして特定の環境の場合、暗号化できない可能性があります。

OSのバージョンアップにソフトウェア側の対応が間に合わない場合などです。

ソフトウェア側が対応きるまでOSのアップデートを待つ必要があるなど、運用上の不都合が出る可能性があります。

BitLocker(ビットロッカー)はMicrosoftが提供するWindowsのツールであることから、OSとの親和性が高く安定性も高いといえます。

「BitLocker To Go」でUSBメモリや外付けHDDなどの暗号化も可能

BitLocker(ビットロッカー)は主にパソコンに内蔵されたハードディスクやSSDも暗号化の対象範囲としています。

外付けストレージ(データ保存媒体)である、USBメモリや外付HDDドライブを暗号化する「BitLocker To Go」という機能も別に存在しています。

設定方法は、ほぼBitLocker(ビットロッカー)と同じで、他のパソコンに接続した際などにドライブへのアクセス用パスワードが求められるようにできます。

USBメモリの場合は、持ち歩く可能性が高く、紛失の確率がノートパソコンよりも高いため、USBメモリを「BitLocker To Go」で暗号化しパスワードでロックをすることでセキュリティを向上することが可能です。

「BitLocker To Go」の使い方は以下の章で紹介しています。

「BitLocker To Go」でのUSBメモリや外付けHDDなどの暗号化手順

BitLocker(ビットロッカー)が使用できるかの確認

BitLocker(ビットロッカー)を設定する前に、使用できる環境かどうかを確認する必要があります。

BitLocker(ビットロッカー)が使用可能かについて確認すべき項目は以下となります。

- Windows OSのエディション

- CPU

これらが適応していない場合、BitLocker(ビットロッカー)は使用できませんので注意が必要です。

次の章から紹介していきます。

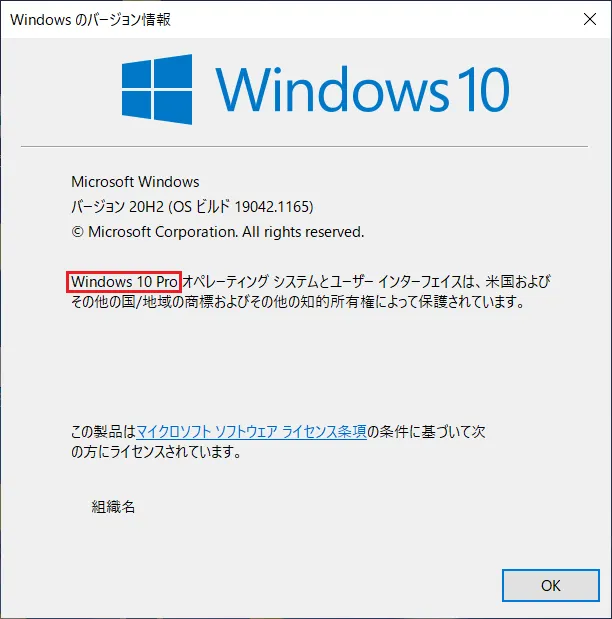

BitLocker(ビットロッカー)に対応しているWindows 10のエディション

Windows 10でBitLocker(ビットロッカー)を使用する場合の確認で、重要となるのはWindows 10のエディションです。

Windows 10には多くのエディションが存在します。

BitLocker(ビットロッカー)が使用できるWindows 10のエディションは以下となります。

※「Windows 10 Home」はBitLocker(ビットロッカー)が使用できません。

- Windows 10 Pro

- Windows 10 Enterprise

- Windows 10 Education

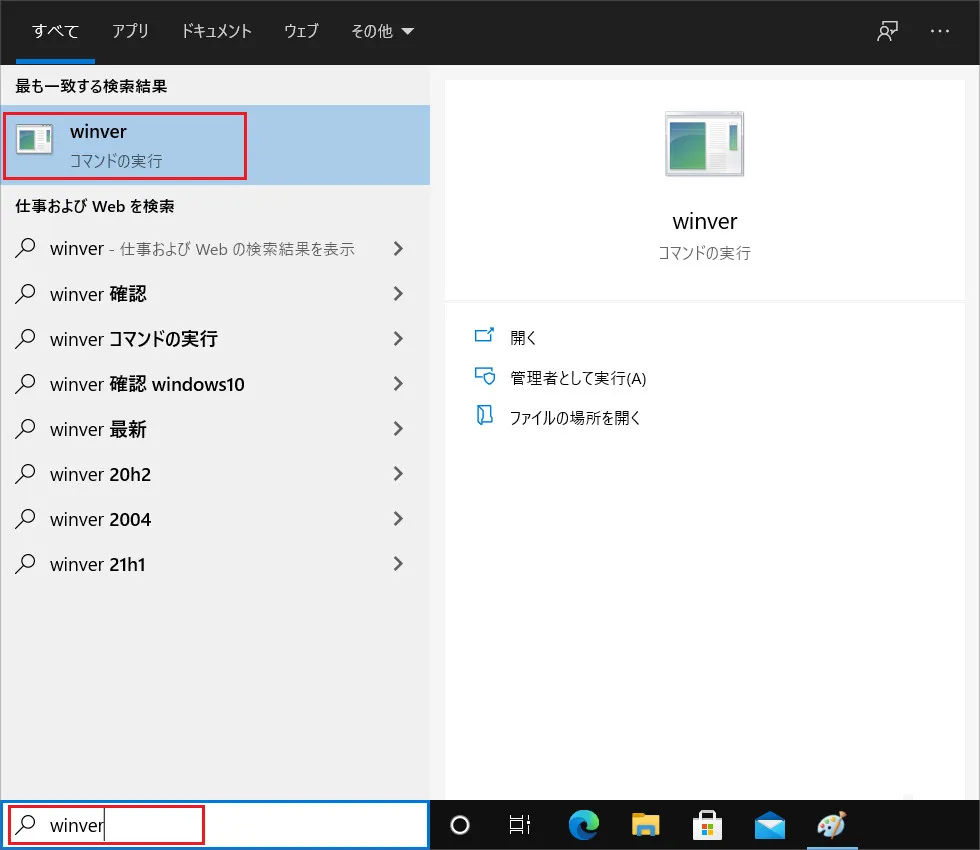

Windows 10のエディション確認方法

Windows 10のエディションの確認方法を紹介します。

キーボードの「Windows」+「R」キーを押します。

「ファイル名を指定して実行」ウィンドウが表示されるので「winver」と入力し「最も一致する検索結果」の「winver」をクリックします。

「Windowsのバージョン情報」ウィンドウが表示されますので、Windows 10のエディションを確認します。

BitLocker(ビットロッカー)に対応しているCPU

BitLocker(ビットロッカー)を使用できるCPUは、TPM(Trusted Platform Module:トラステッド・プラットフォーム・モジュール)内蔵のものになります。

TPMはマザーボードに付属するセキュリティチップとなります。

公開暗号鍵の生成と復号処理、固定暗号鍵の保管、管理などを行います。

BitLocker(ビットロッカー)では「TPM」に暗号化のキー情報を格納する仕組みになっています。

BitLocker(ビットロッカー)を設定した場合、設定したパソコンでしかロックの解除ができなくなります。

そのため、物理的にHDDやSSDが外され、中の情報が抜き取られるリスクを軽減できる仕組みになっています。

以下のCPUにはTPMが内蔵されていますので、BitLocker(ビットロッカー)が使用できることになります。

- Intelであれば第6世代(6000番台)以降のCPU

- AMDであればRyzen以降のCPU

CPUの対応は世代や型番で説明されても正直難しい面があるかもしれません。

実際にパソコン上で次の章の「BitLocker(ビットロッカー)での暗号化の手順」を途中まで実施してみて「BitLockerの管理」のウィンドウが呼び出せるのかどうかで判断する方法もあります。

BitLocker(ビットロッカー)の暗号化手順

BitLocker(ビットロッカー)の暗号化を実施していきます。

BitLocker(ビットロッカー)は「管理者権限」で実行できる機能となりますので、必ず管理者権限で行うようにしましょう。

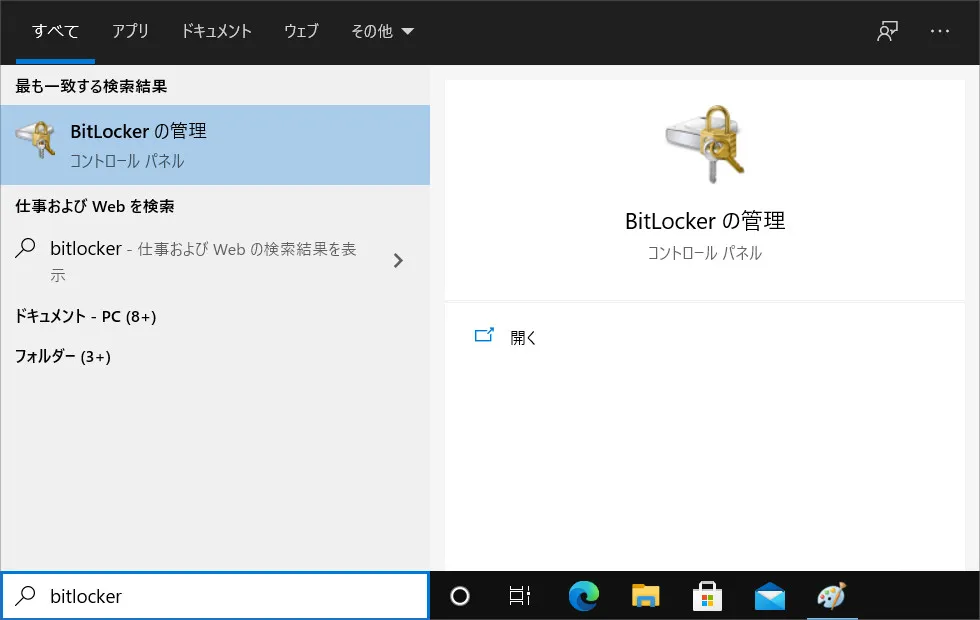

「BitLockerドライブ暗号化」ウィンドウを表示する手順

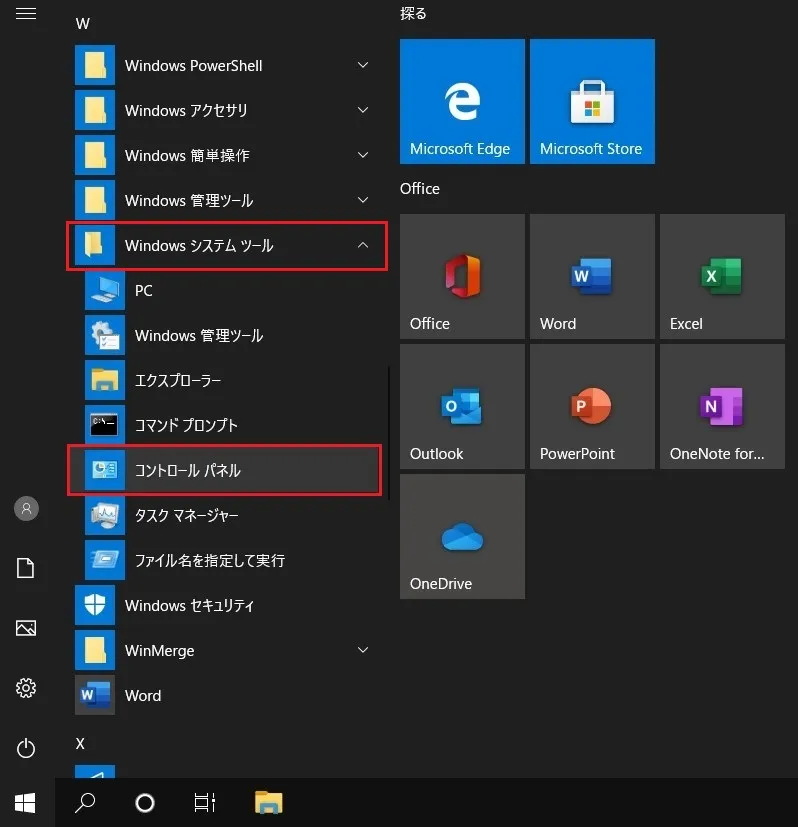

デスクトップ左下の「スタート」ボタンをクリックし、スタートメニュをー表示します。

「W」の項目の中の「Windows システムツール」の中にある「コントロールパネル」をクリックします。

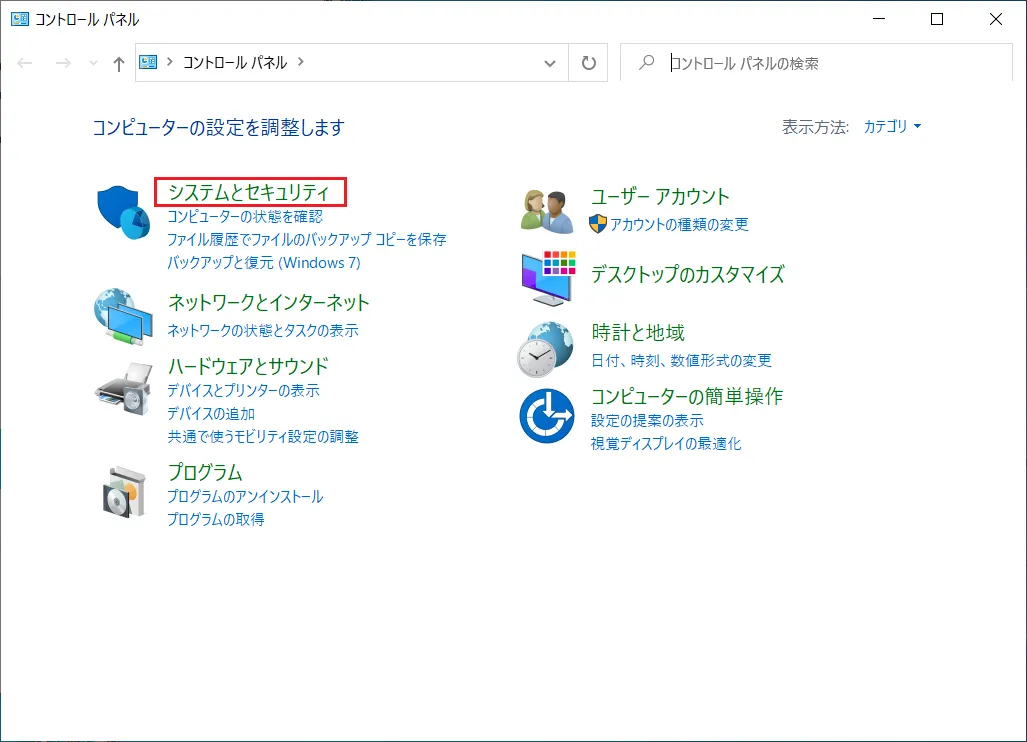

「コントロール パネル」ウィンドウが表示されるので「システムとセキュリティ」をクリックします。

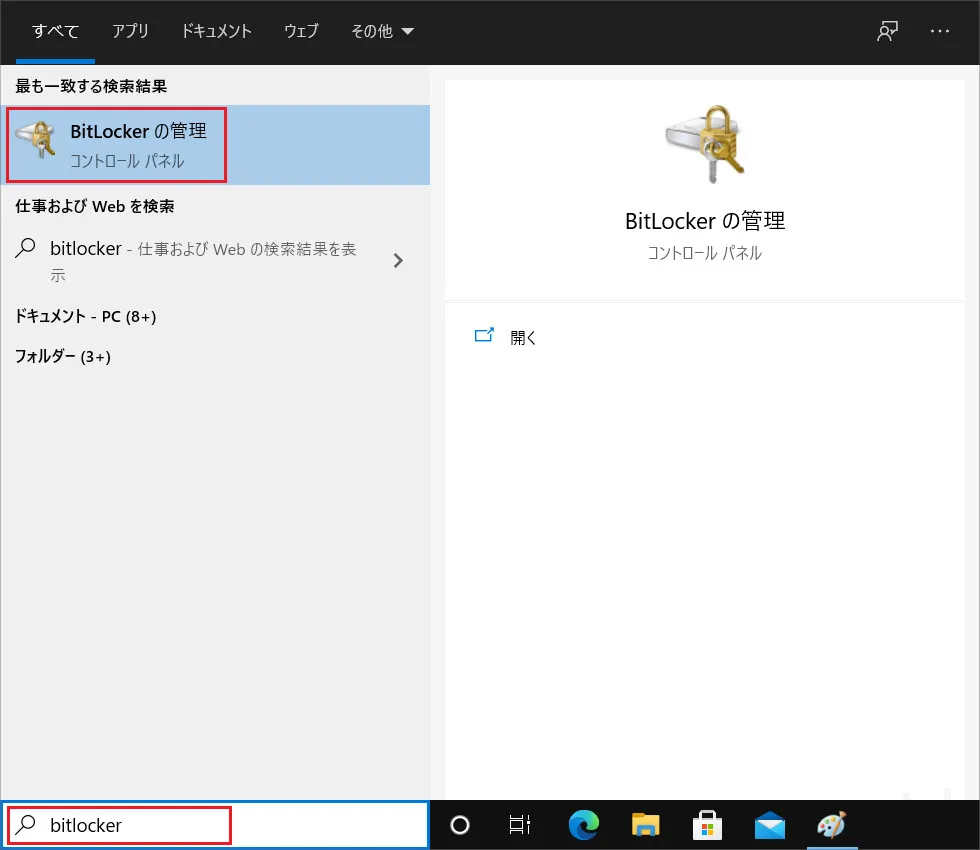

「システムとセキュリティ」ウィンドウの中の「BitLockerの管理」をクリックします。

※「BitLockerドライブ暗号化」は 「BitLockerドライブ暗号化」は使用可能な場合のみ表示されます。

※デスクトップ下部の検索で「bitlocker」と入力し「最も一致する検索結果」の「BitLockerの管理」をクリックすると、同じく「BitLockerドライブ暗号化」ウィンドウが呼び出せます。

「BitLocker ドライブ暗号化」の設定

「BitLocker ドライブ暗号化」ウィンドウが表示されます。

有効化したいドライブの「BitLocker を有効にする」をクリックします。

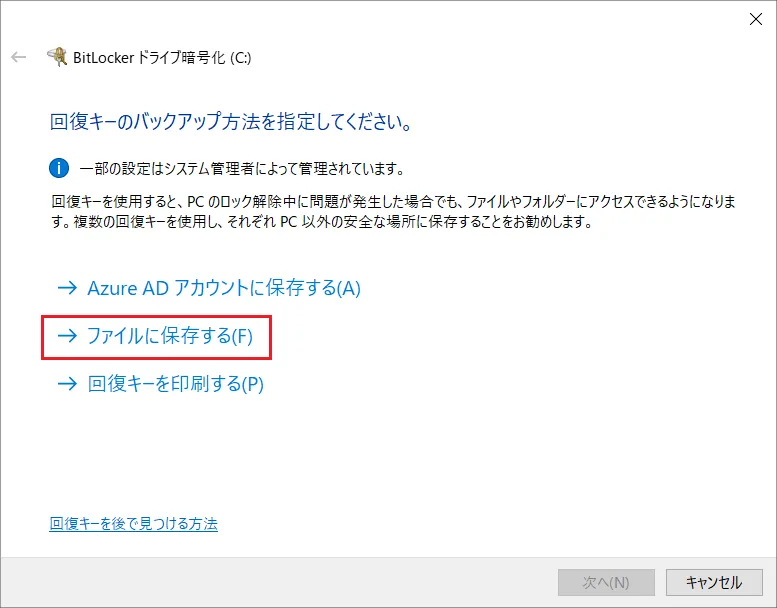

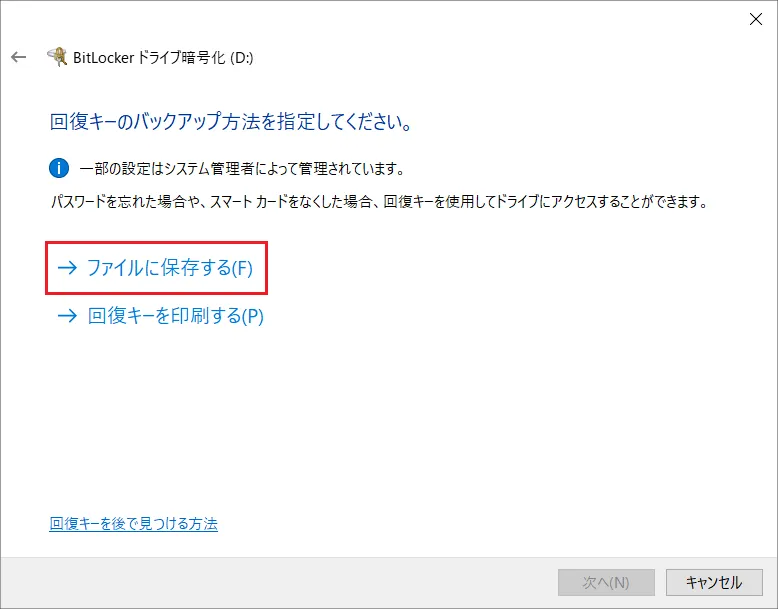

「回復キーのバックアップ方法を指定してください。」の設定

「回復キーのバックアップ方法を指定してください。」のウィンドウが表示されます。

回復キーはBitLocker(ビットロッカー)解除時に問題が発生した場合にBitLocker(ビットロッカー)の機能を回復するために使用します。

BitLocker(ビットロッカー)のパスワードを忘れた場合や、ロックアウト(パスワードを規定回数以上間違えて入力しパスワードを受け付けない状態)などの場合に、ドライブにアクセスするために必要なキーとなります。

「回復キーのバックアップ」には以下のように3つの方法があります。

Azure ADアカウントに保存する

「Azure AD」とは「Azure Active Directory」の略で、Microsoftによるクラウド型のActive Directoryです。

「Microsoft Azureのサービス」の一種で「認証」と「認可」の機能を提供します。

企業での使用の場合はシステム部と連携して設定するようにしましょう。

ファイルに保存する

回復キーをテキストファイルとして保存します。

個人、中小規模の場合に利用しやすい方法となります。

BitLocker(ビットロッカー)を有効にするドライブ上には回復キーを保存できません。

今回の場合、パソコン自体のHDDやSSDのドライブを暗号化するので、外部へデータを保存する必要があります。

外部での保存用にUSBメモリや外付けHDD等を準備しておくと良いでしょう。

回復キーを印刷する

回復キーが記載された内容が印刷されます。

ファイルで保存する場合と同じ内容が印刷されることになるので「ファイルに保存」の方が手軽な方法かもしれません。

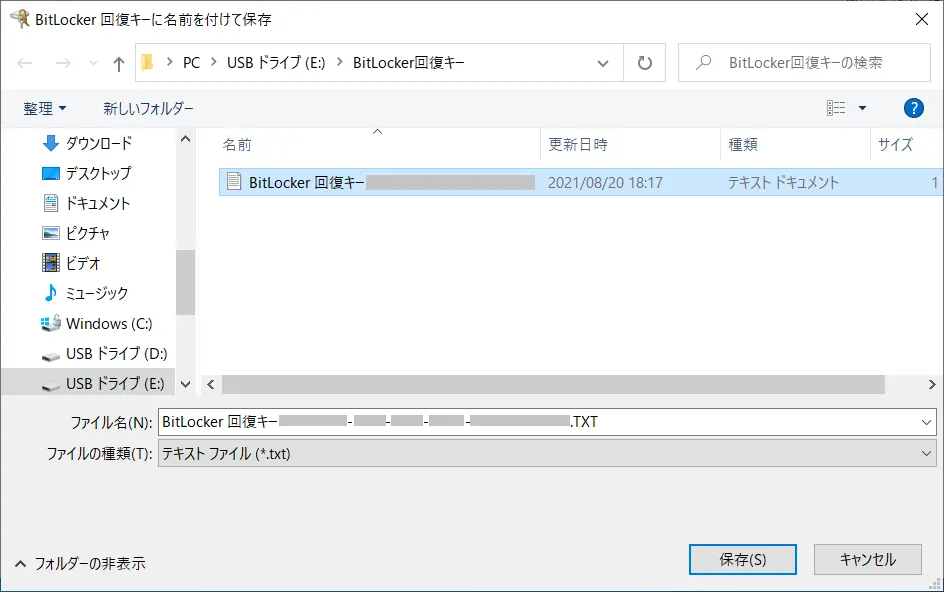

ここでは「ファイルに保存する」の例を紹介します。

「ファイルに保存する」をクリックし、保存先をUSBメモリにします。

複数のパソコンで暗号化の作業する場合BitLocker(ビットロッカー)の「回復キー」ファイルがパソコンの台数分作成されていきます。

「回復キーのID」がファイル名に含まれている(ファイル名の一部になっている)ため、どのパソコンの回復キーであるかの識別ができます。

そのため、一つのUSBメモリへ複数のパソコンの回復キーの保存が可能となっています。

BitLocker(ビットロッカー)の回復キーは、システムの復旧等が必要になった場合に入力を求められます。

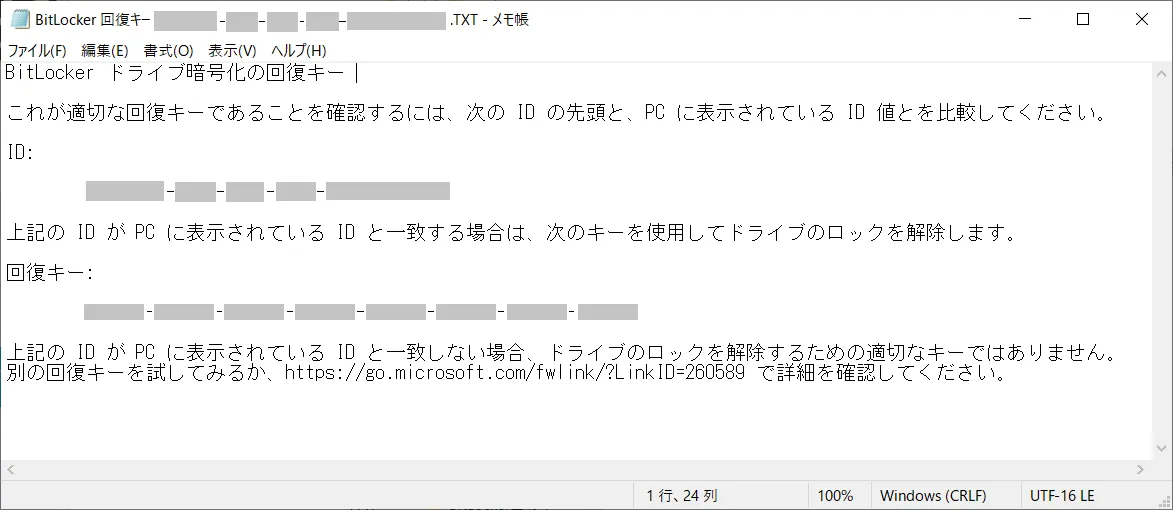

「回復キー」のテキストファイルは以下のような内容です。

ID

「回復キー ID」とも呼ばれます。

現在使用しているパソコンのBitLocker(ビットロッカー)の「回復キー」と紐づいた「ID」となります。

BitLocker(ビットロッカー)の機能を回復する際に「回復キー ID」が表示されますので、外部に保存されている「回復キー」を特定、確認するために使用します。

企業の場合はBitLocker(ビットロッカー)を設定したシステム担当者が「回復キー」を一括で管理している場合もあり、担当者に「回復キー」を請求する際に確認のために必要となります。

BitLocker(ビットロッカー)の機能回復実施時「回復キー ID」は短時間、画面に表示されます。

「ID」は「回復キー」のファイル名にも含まれるので「回復キー」の入ったファイルを探す際の手掛かりにもなります。

回復キー

BitLocker(ビットロッカー)の機能を回復する際に緊急用パスワードとして入力を求められます。

6桁ずつハイフンで区切られた48桁の数値です。

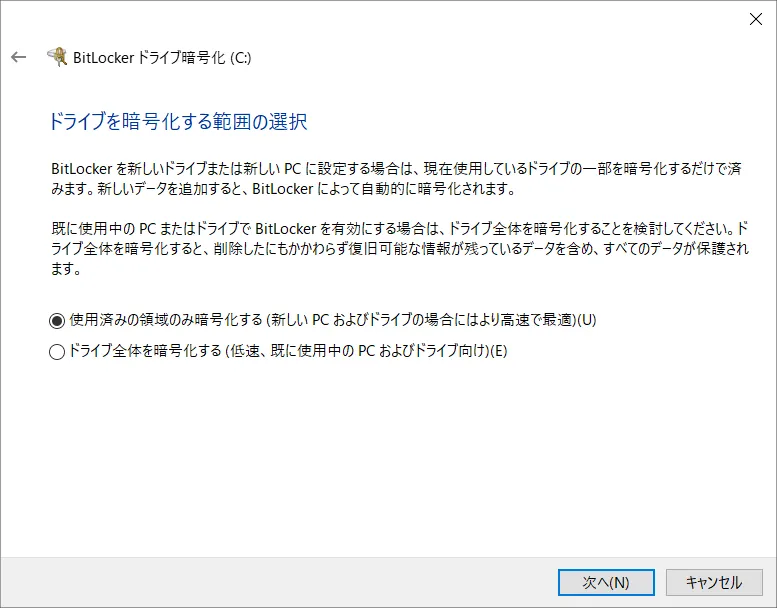

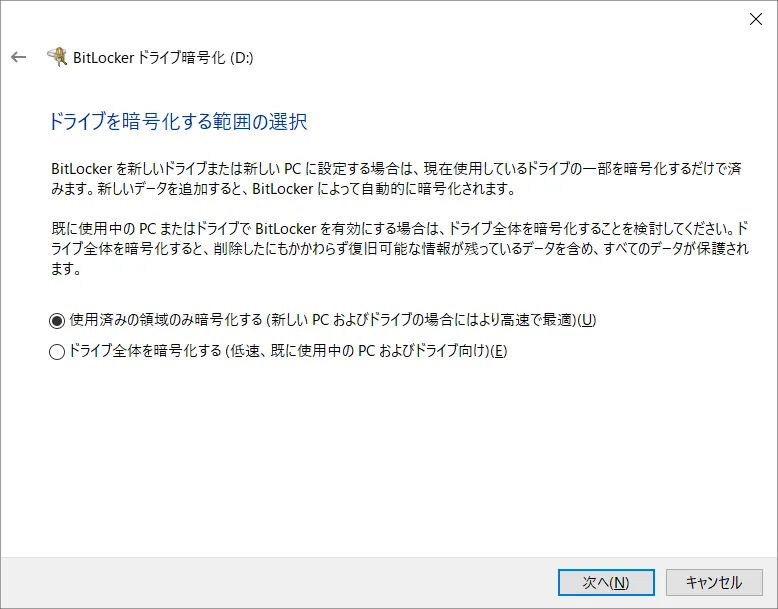

「ドライブを暗号化する範囲の選択」の設定

ドライブ内の暗号化する範囲を指定します。

使用しているパソコンの状態によって選択すると良いでしょう。

使用済みの領域のみ暗号化する

「使用済みの領域のみ暗号化」の場合は、暗号化にかかる時間が短い傾向があります。

暗号化後、追加で利用する領域は自動的に暗号化されていきます。

新規でパソコンを購入された場合はこちらをおすすめします。

ドライブ全体を暗号化する

「ドライブ全体を暗号化する」場合は、暗号化に時間がかかる傾向があります。

すべてのデータを暗号化できるため、すでに使用中のパソコンの場合はこちらの方がおすすめとなります。

「使用済みの領域のみ暗号化する」との違いは「削除したにも関わらず復旧可能な情報が残っているデータも含め、すべてのデータが保存される」という点があります。

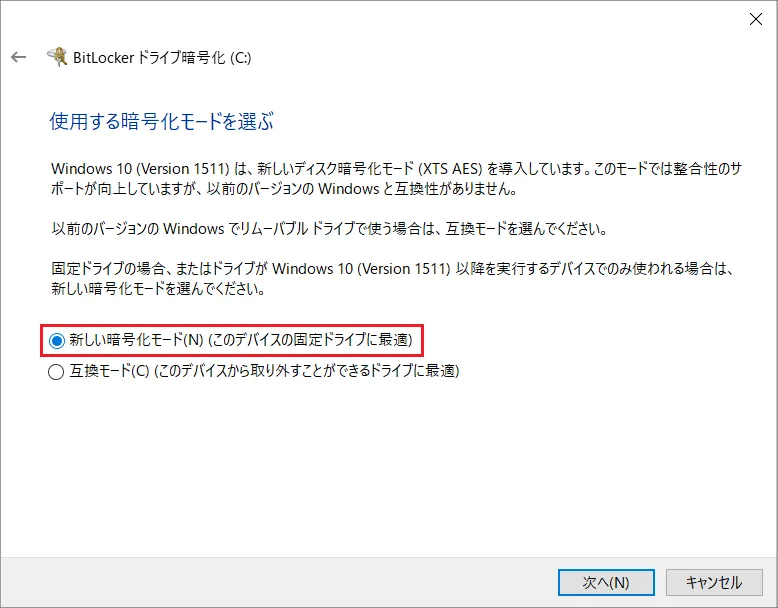

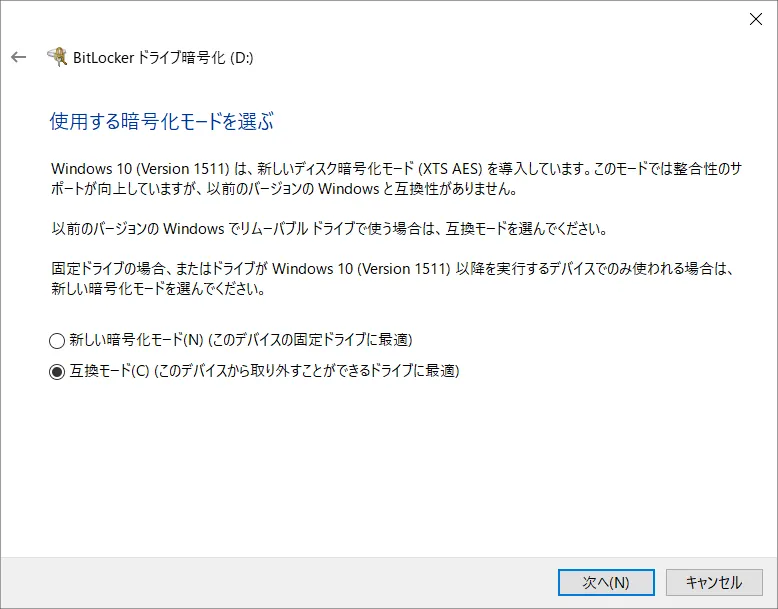

「使用する暗号化モードを選ぶ」の設定

BitLocker(ビットロッカー)で使用する暗号化モードを選択します。

新しい暗号化モード

パソコンに固定されているドライブに最適な暗号化のモードです。

起動用ドライブ含め、パソコンから取り外す予定が無いドライブ場合が多いと思いますので、通常はこちらの「新しい暗号化モード」を選択すると良いでしょう。

互換モード

パソコンから取り外す可能性があるドライブの場合はこちらを選びます。

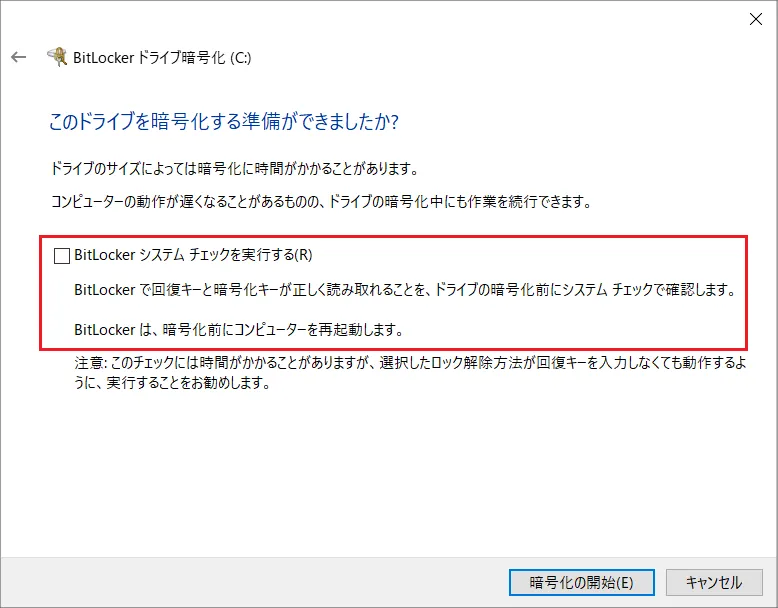

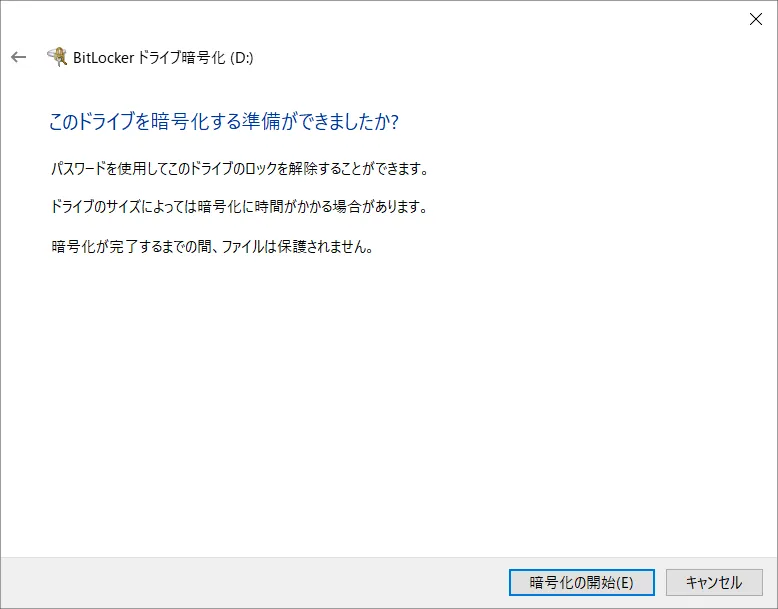

「このドライブを暗号化する準備ができましたか?」の設定

設定か完了すると「このドライブを暗号化する準備ができましたか?」の確認が表示されます。

BitLocker システムチェックを実行する

お使いのパソコンが暗号化後にTPMでロック解除できるかを検査してくれる機能です。

再起動等が発生しますので、手順が増えますが、万全を期すならば実行すると良いでしょう。

「BitLocker システムチェックを実行する」にチェックを入れた後「暗号化の開始」をクリックすると再起動待ちの状態となり、再起動後暗号化が開始されます。

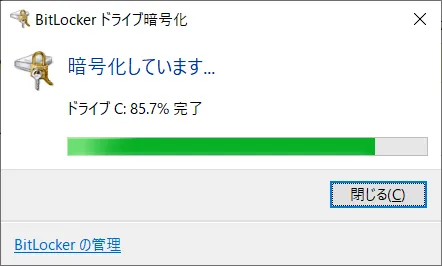

「暗号化の開始」をクリックして暗号化を開始する

全ての確認が完了したら「暗号化しています」というウィンドウが表示されますので、暗号化が完了するまで待ちます。

暗号化の処理の間もパソコンでは他の作業をすることが可能です。

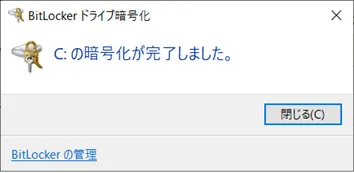

「暗号化が完了しました」と表示されたら暗号化が完了となります。

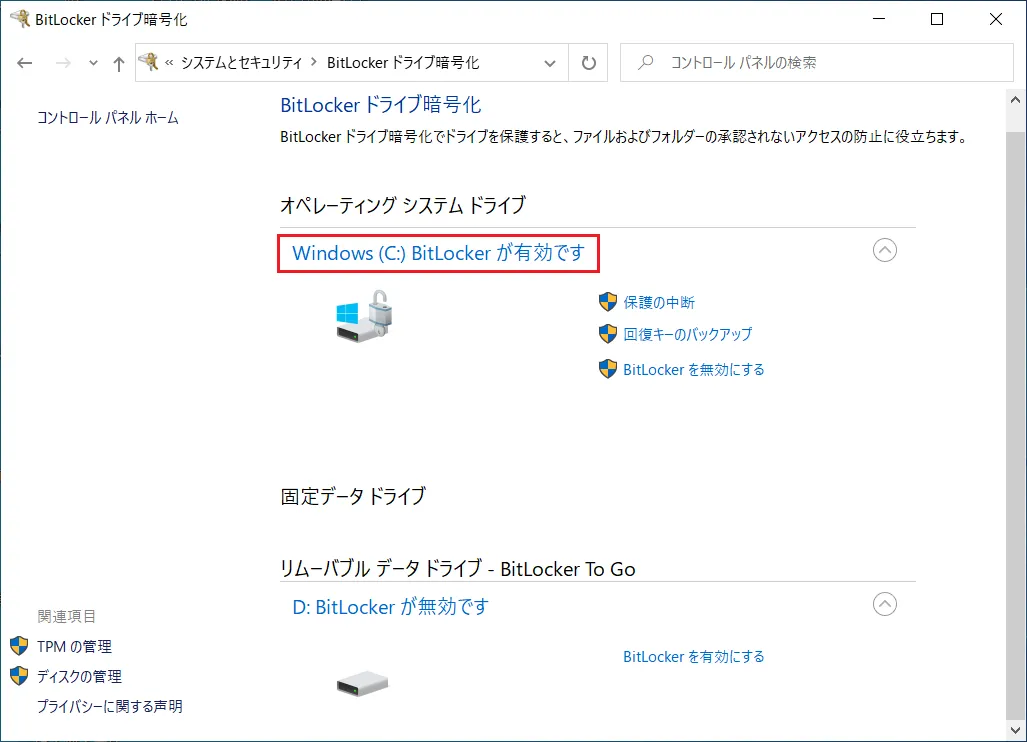

BitLocker(ビットロッカー)で暗号化できているかの確認方法

「BitLocker暗号化」ウィンドウを表示し「BitLocker(ビットロッカー)が有効です」と表示されていれば正常に動作しています。

BitLocker(ビットロッカー)の復号化自体は、通常のWindows 10起動時のパスワード入力で行われるので、使用していることを意識する機会は無いでしょう。

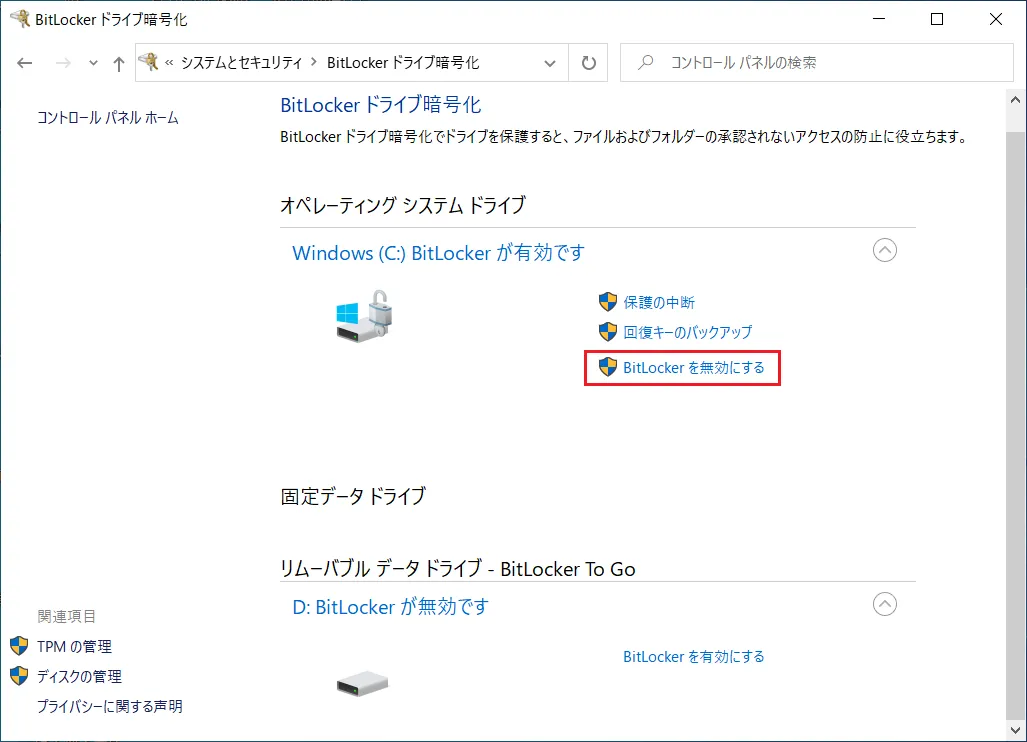

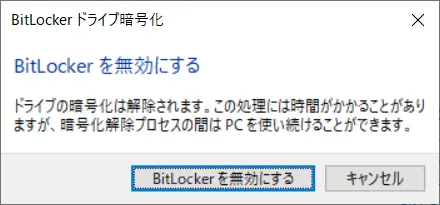

BitLocker(ビットロッカー)の機能の無効化(解除)方法

BitLocker(ビットロッカー)の暗号化を無効化(解除)して、通常の状態に戻したい場合は「BitLocker暗号化」ウィンドウで「BitLockerを無効にする」をクリックします。

確認ウィンドウが表示されますので「BitLockerを無効にする」をクリックすると、BitLocker(ビットロッカー)の無効化の処理が開始されます。

無効化の処理の間もパソコンで他の作業をすることが可能です。

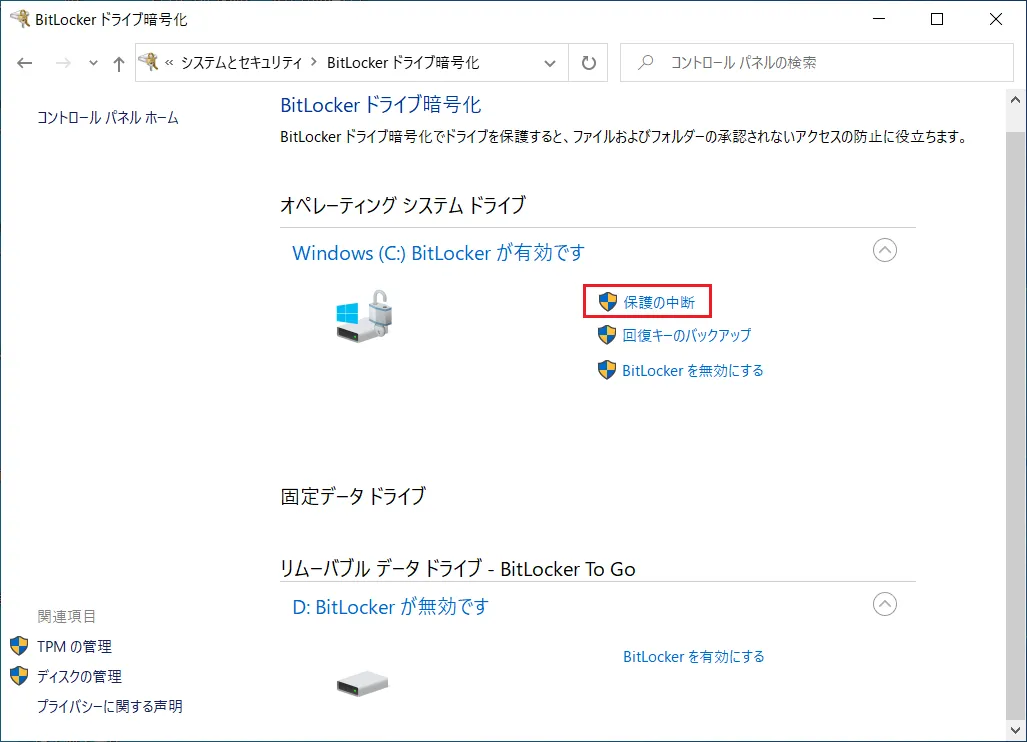

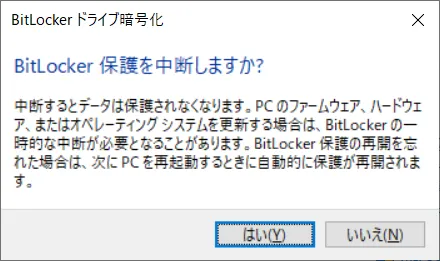

BitLocker(ビットロッカー)の保護の中断

マザーボードの交換、BIOS更新、OSの初期化、CPUの交換など、TPM情報の更新・初期化が含まれる作業を行う場合は注意が必用です。

TPMとドライブの暗号化の整合性が失われる可能性があります。

そうなると、データの読み出しができなくなる可能性があります。

作業の前に「BitLocker暗号化」ウィンドウでBitLocker(ビットロッカー)の「保護の中断」をクリックし、一時的にBitLocker(ビットロッカー)の保護を中断します。

「BitLocker 保護を中断しますか?」確認ウィンドウが表示されますので「はい」をクリックすると、保護が中断されます。

作業終了後に「保護の再開」をクリックすることで再度暗号化が有効になります。

「BitLocker To Go」でのUSBメモリや外付けHDDなどの暗号化手順

USBメモリや外付けUSBドライブに対しても、BitLocker(ビットロッカー)による暗号化が可能です。

この場合「BitLocker To Go」と呼ばれる機能を使用します。

「BitLocker To Go」の設定可能なパソコンのOS等の使用条件はBitLocker(ビットロッカー)と同じです。

※「BitLocker To Go」で設定されたUSBメモリのパスワードの「ロックの解除のみ」でしたら「Windows 10 Home」エディションのパソコンでも可能です。

「BitLockerドライブ暗号化」ウィンドウを表示する手順

「BitLockerドライブ暗号化」ウィンドウを表示します。

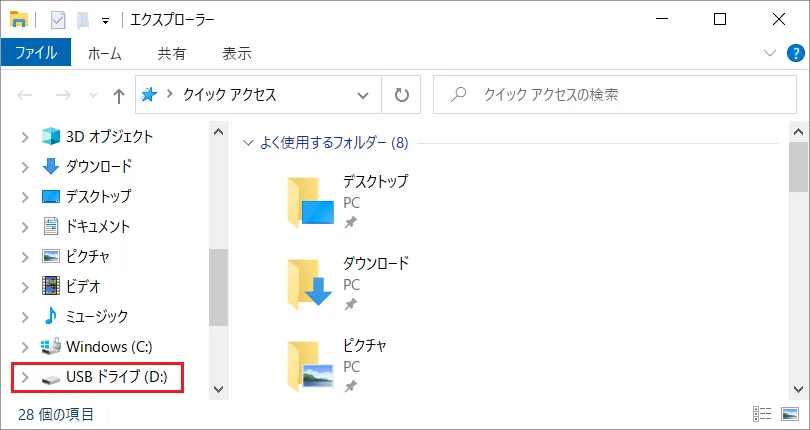

「BitLockerドライブ暗号化」ウィンドウは以下の「エクスプローラー」ウィンドウでの表示も可能です。

ウィンドウ下部のタスクバーから「エクスプローラー」アイコンをクリックします。

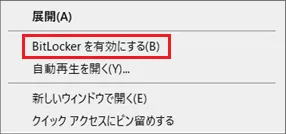

「エクスプローラー」ウィンドウの左側にあるメニューで、暗号化したいドライブを右クリックします。

表示された「ショートカットメニュー」から「BitLockerを有効にする」をクリックすると「BitLockerドライブ暗号化」ウィンドウが表示されます。

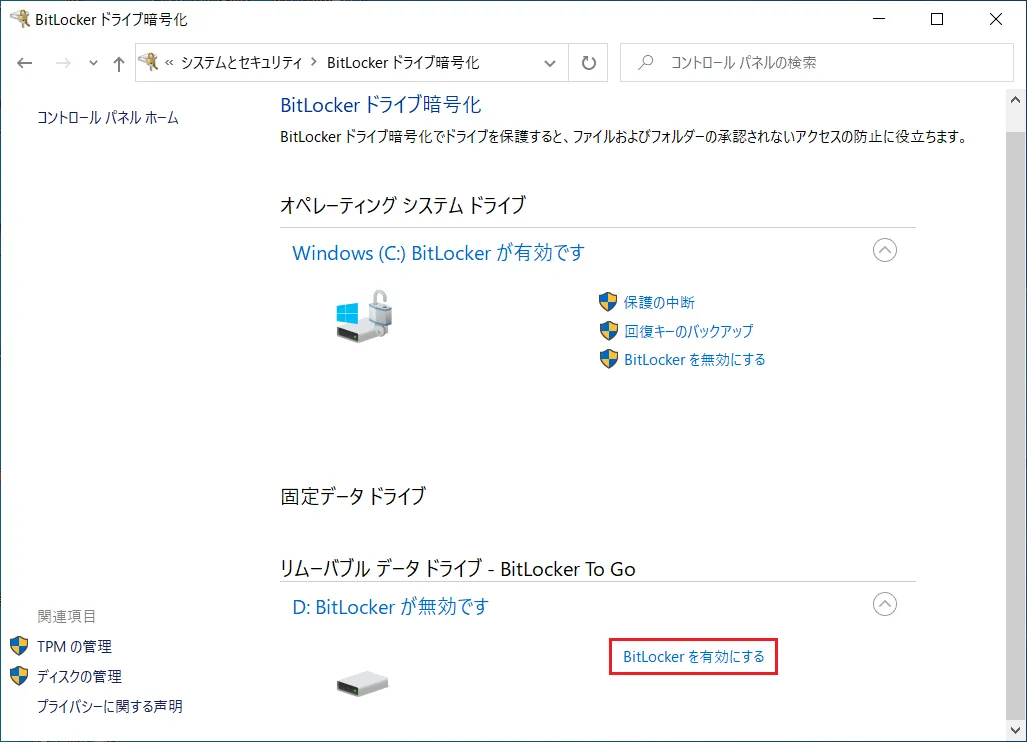

リムーバブル データドライブの「BitLocker To Go」の有効化設定

「BitLockerドライブ暗号化」ウィンドウが表示されたら、今回は「リムーバブル データドライブ-BitLocker To Go」の項目の中から暗号化したいドライブの「BitLcockerを有効にする」をクリックします。

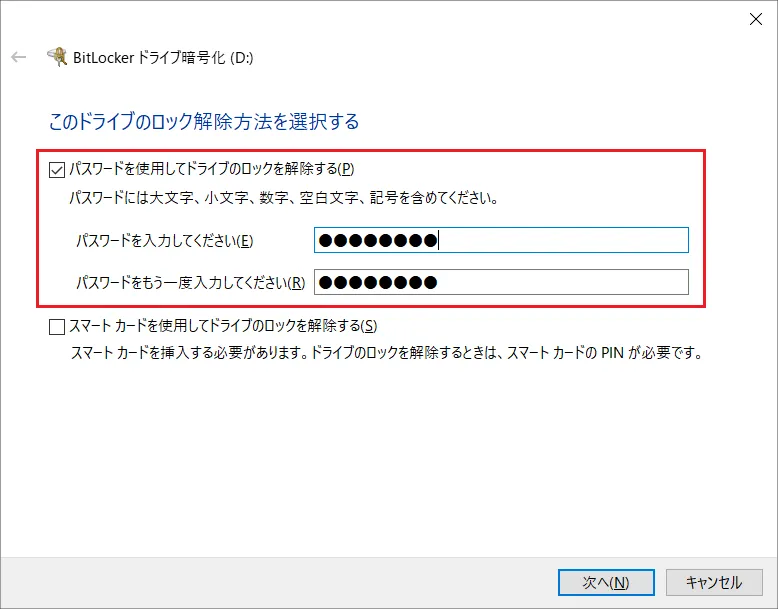

「このドライブの解除方法を選択する」の設定

「BitLocker To Go」でのロックの解除方法を選択します。

パスワードを使用してドライブのロックを解除する

パスワードによるロック解除の方法を選択する場合はこちらを選択します。

文字数が少ない場合などはエラーが出ますのでウィンドウの指示に従って設定するようにします。

スマートカードを使用してドライブのロックを解除する

スマートカードは専用ハードウェアが必要となります。

またPIN(パスワードのようなもの)も必要となります。

今回は「パスワードを使用してドライブのロックを解除する」の方法を選択してみます。

他のパソコンに接続をした際にもロック解除の際にパスワード入力を求められるようになるため、セキュリティが向上します。

「回復キーのバックアップ方法を指定してください。」の設定

回復キーのバックアップ方法を指定します。

回復キーとは「BitLocker To Go」のロック解除時に問題が発生した場合、ドライブにアクセスするための緊急用パスワードの役割を果たします。

ファイルに保存する

テキストファイルとして回復キーを保存します。

個人、中小規模の場合に利用しやすい方法となります。

「ファイルに保存をする」際の注意点としてBitLocker(ビットロッカー)で暗号化しているドライブを保存先にすることはできません。

パソコンのドライブもBitLocker(ビットロッカー)で暗号化しているならば、保存先としては選択できません。

暗号化する対象のUSBメモリとは別に、USBメモリや外付けHDDなどを用意する必要があります。

回復キーを印刷する

回復キーが記載された内容が印刷されます。

ファイルで保存する場合と同じ内容が印刷されることになるので「ファイルに保存」の方が手軽な方法かもしれません。

ここでは「ファイルに保存する」で進行をしていきます。

「ドライブを暗号化する範囲の選択」の設定

「BitLocker To Go」でドライブを暗号化する範囲を選択します。

使用済みの領域のみ暗号化する

「使用済みの領域のみ暗号化」の場合は、暗号化にかかる時間が短い傾向があります。

暗号化後、追加で利用する領域は自動的に暗号化されていきます。

新規でUSBメモリや外付けHDD等のドライブを購入された場合はこちらをおすすめします。

ドライブ全体を暗号化する

「ドライブ全体を暗号化する」場合は、暗号化に時間がかかる傾向があります。

すべてのデータを暗号化できるため、すでに長期間使用中のUSBメモリや外付けHDD等のドライブの場合はこちらの方がおすすめとなります。

「使用済みの領域のみ暗号化する」との違いは「削除したにも関わらず復旧可能な情報が残っているデータも含め、すべてのデータが保存される」という点があります。

「使用する暗号化モードを選ぶ」の設定

「BitLocker To Go」で使用する暗号化モードを選びます。

新しい暗号化モード

パソコンから取り外す予定が無いドライブ場合ならばこちらを選ぶと良いでしょう。

互換モード

パソコンから取り外す可能性があるドライブの場合はこちらを選びます。

USBメモリ等の場合はパソコンから取り外す予定が通常はあるので、取り外しのあるドライブの場合はこちら選ぶと良いでしょう。

互換性の問題なので、古いパソコンでもUSBメモリなどを使う可能性があるかどうかなどを含め検討することになります。

「このドライブを暗号化する準備ができましたか?」の設定

「BitLocker To Go」の全ての設定が完了したら「暗号化の開始」をクリックし、暗号化を開始します。

「暗号化の開始」をクリックして暗号化を開始する

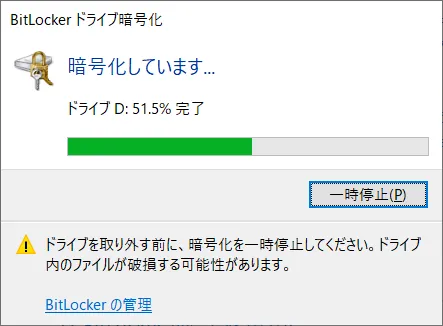

「暗号化しています」と表示されますので、暗号化が完了するまで待ちます。

USBドライブなどを途中で取り外す場合は「一時停止」をクリックするようにしましょう。

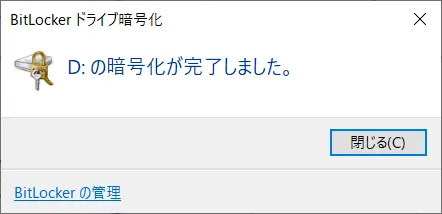

「暗号化が完了しました」と表示されたら、暗号化は完了となります。

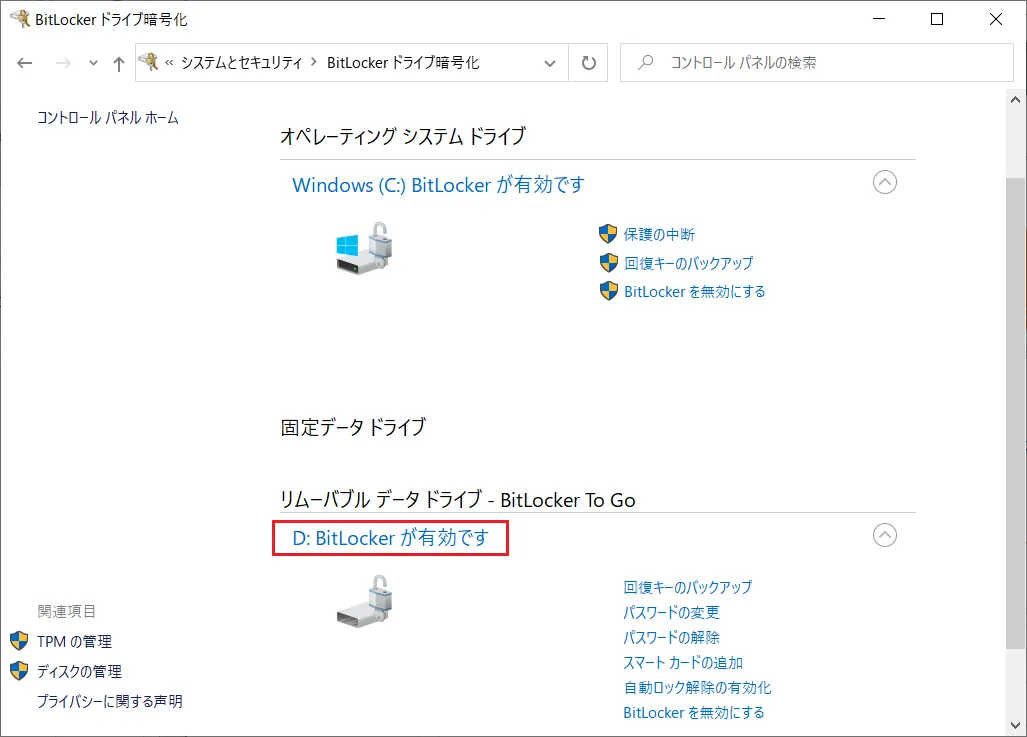

BitLocker To Goで暗号化できているかの確認方法

「BitLocker ドライブ暗号化」ウィンドウを確認し、暗号化した対象のドライブに「BitLockerが有効です」と表示されていれば正常に動作しています。

BitLocker To Goの場合はパスワードの変更などもできますので、定期的なパスワードの変更なども検討すると良いでしょう。

「BitLocker To Go」のUSBメモリなどの暗号化の動作確認

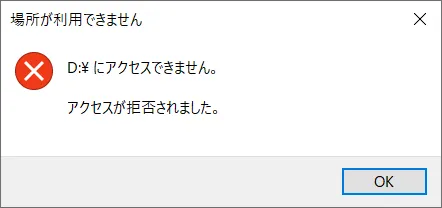

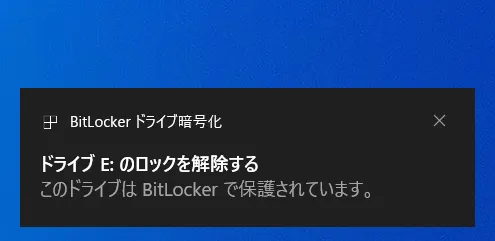

USBメモリなどの場合、接続した際に以下のようなウィンドウが表示されるなどで、USBメモリへのアクセスの際にパスワードが求められるようになります。

- 「アクセスできません」という表示の場合

- デスクトップウィンドウ右下のインフォメーションに「ドライブのロックを解除する」の表示

USBメモリなどでの「BitLocker To Go」ロック解除の手順

メモリのデータにアクセスするために「BitLocker To Go」ロックを解除をする必要があります。

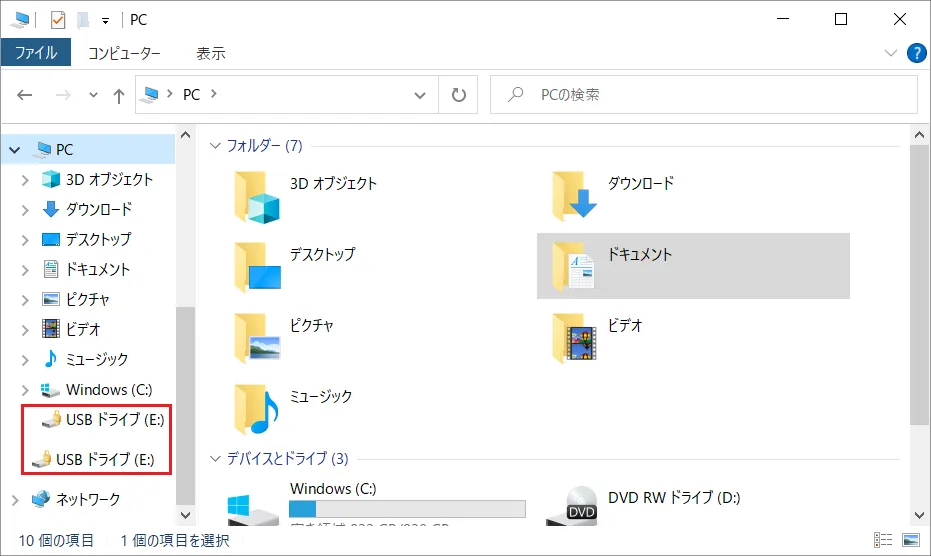

タスクバーにある「エクスプローラー」をクリックします。

エクスプローラーの左にあるメニューから「USBドライブ」を確認すると、ドライブに鍵のマークが付いている状態になっているので、クリックします。

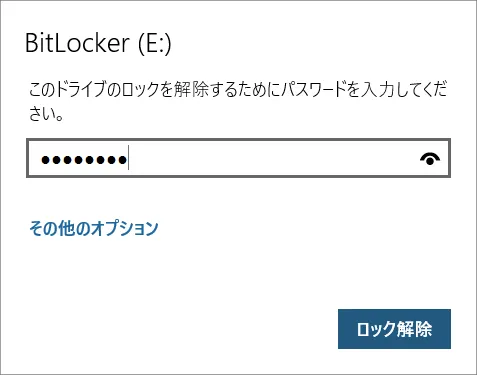

パスワードの入力を求められますので、パスワードを入力し「ロック解除」をクリックするとロックが解除されます。

これでUSBメモリ内のデータにアクセス可能となります。

USBメモリなどをうっかり紛失した場合にも「BitLocker To Go」でUSBメモリ自体が暗号化されパスワードロックされている状態になっています。

BitLocker(ビットロッカー)は、万が一の際のセキュリティ向上に大変有効な手段といえます。

まとめ

BitLocker(ビットロッカー)の使用方法について、パソコン内部のドライブの暗号化とUSBメモリや外付けHDDドライブの暗号化などについて紹介をしてきました。

オフィス以外での業務が増加している中で、ノートパソコンやUSBメモリの万が一の紛失などに対してBitLocker(ビットロッカー)によるドライブの暗号化はとても有効となります。

個人での利用においても、BitLocker(ビットロッカー)でのHDDやSSD、そしてUSBメモリの暗号化は有効なセキュリティ対策となりますので、活用を検討してみると良いでしょう。

USBフラッシュメモリ一覧

USBフラッシュメモリ一覧 外付けHDD一覧

外付けHDD一覧